새정부 출범 맞춰 피싱 공격…경찰, 北 해킹조직 김수키 소행

국수본, 북 해킹조직 국내 안보 전문가 대상 피싱 공격

150명 중 9명 계정 정보 탈취…국내외 서버 이용 치밀함

150명 중 9명 계정 정보 탈취…국내외 서버 이용 치밀함

|

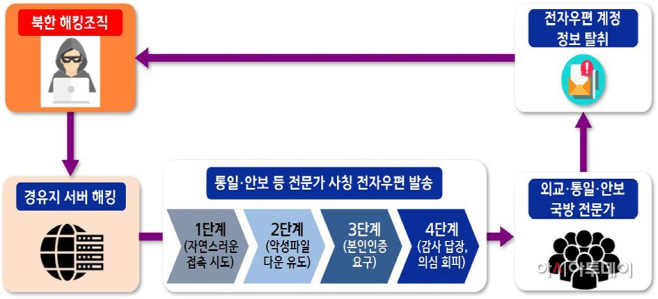

경찰청 국가수사본부는 북한 해킹조직이 지난해 4월부터 같은 해 8월까지 150명의 안보 분야 전문가를 피싱 사이트로 접속을 유도해 계정 정보를 탈취하는 방식으로 공격했다고 7일 밝혔다.

국수본에 따르면 북한 해킹조직은 국내외 해킹을 통해 138개(국외 102개, 국내 36개) 서버를 장악해 해킹 공격을 위한 기반을 확보하고 정부의 추적을 피하기 위해 아이피(IP) 주소를 세탁하는 방식으로 피싱 공격을 벌인 것으로 나타났다.

이 조직은 수사기관의 추적을 피하기 위해 서버마다 악성 전자우편 발송, 피싱 사이트 구축, 탈취정보 전송 등 기능을 나누는 치밀함을 보였다.

국수본은 이 조직이 만든 피싱 사이트에 접속해 자신의 아이디와 비밀번호를 입력한 피해자가 총 9명으로 확인됐고, 북한 해킹조직이 이들의 송수신 전자우편을 실시간 확인하고 첨부 문서·주소록 등을 빼간 것으로 조사됐다.

국수본은 이번 사건을 그간 국내외 민간 보안업체에서 이른바 '김수키(Kimsuky)' 등으로 명명한 북한 해킹조직의 소행으로 최종 결론내렸다. 공격에 사용한 아이피 주소, 경유지 구축 방법, 북한식 어휘 문구, 공격 대상이 대부분 외교·통일·안보·국방 전문가인 점 등을 근거로 판단했다.

|

해킹조직은 교수·연구원을 사칭했다면 책자 발간 또는 논문 관련 의견을 요청하는 내용을, 언론을 사칭한 경우 인터뷰나 자료를 요청하는 방식으로 전자우편을 발송했고 이후 피해자가 회신 전자우편을 보내면 대용량 문서 파일을 다운로드 하도록 유도했다.

특히 대용량 문서 파일을 열기 위해 본인 인증이 추가로 필요하다며 피싱 사이트로 접속을 유도해 계정 정보를 탈취한 것으로 파악됐다.

국수본은 안보 분야 관계자를 대상으로 북한의 해킹 시도가 지속적으로 이어질 것으로 보고, 보안 조치를 강화해 줄 것을 당부했다.

국수본 관계자는 "이번 수사를 통해 해킹조직이 이용한 공격 서버에서 이들이 사용한 가상자산 지갑 주소가 발견됨에 따라 계정 정보뿐만 아니라 금전 탈취도 시도하고 있는 것으로 판단해 추적 수사를 계속 진행하고 있다"라며 "앞으로도 국가안보에 위협이 되는 사이버 공격 동향과 대응 사례를 관계기관과 적극적으로 공유하는 한편, 북한 해킹조직의 불법 사이버 활동에 대한 선제적인 대응을 강화해나갈 계획"이라고 밝혔다.

많이 본 뉴스

연예가 핫 뉴스

오늘의 주요뉴스

- 尹, 내주 용산서 이재명과 첫 회담…협치 물꼬 트나

- 정부 “내년 의대증원 인원 50~100% 내 자율모집 허용”

- 이스라엘, 6일만에 보복 공격…이란 “드론 3대 격추”

- 한전, 한전 KDN 매각 보류…‘헐값 매각’ 논란에 제동

- 중동發 불안에 금융위 긴급회의 “일시적 요인에 기인”

- 與 낙선 후보들, 당선인들 태도 지적 “희희낙락 참담해”

- 대통령실, 비선 논란에 “대변인실 입장이 대통령실 입장”

- 이화영 ‘검찰 술파티’ 했다는 날…檢 일지엔 ‘구치소 복귀’

- SK하이닉스, TSMC와 손잡고 HBM4 개발…2026년 양산

- 경찰, ‘전공의 블랙리스트’ 작성 의사들 주거지 압수수색

![[단독] 한전 이사회, 한전KDN 매각 보류…헐값매각 논..](https://img.asiatoday.co.kr/webdata/content/2024y/04m/19d/20240419010011110_77_50.jpg?c=202404200500?1)